네트워크 보안

ACL ( Access Control List)

*1. 블랙 리스트 방식 (기본)

기본적으로 모두 통과 ---> 지정된 사용자만 차단(deny)

2. 화이트 리스트 방식 <- (초대장)

기본적으로 모두 차단 ---> 지정된 사용자만 허용(permit)

Policy (정책) ---> 보안정책 ---> Rule-Set : 기본동작은 화이트 리스트 (허용)

---> 지정된 사용자만 허용(permit) : 범위를 정해줘야한다.

ACL 종류

제어 프로토콜 : MAC / IP

L2 / L3

MAC Base ACL ---> Prot-Security

VLAN Base ACL ----> VTP(VLAN)

Policy Base ACL ---> PBACL

IP Base ACL ---> L3 ---> Router

1.표준 엑세스 리스트 : std-acl : 1 ~ 99

2.확장 엑세스 리스트 : ext-acl : 100 ~ 199

3. 이름붙은 엑세스 리스트 : named-acl

1/2 ---> 숫자를 사용

3. 숫자대신 이름을 사용한다.

표준 엑세스 : 포트시큐리티(L2) : 등록된 MAC주소 ---> 허용

----------------------- : Src.MAC Dst.MAC

------------

표준엑세스 : IP Base (L3) 등록된 IP 주소 ----> 허용/차단 을 지정

-------------------- : Src.IP Dst.IP

--------

확장 엑세스 IP Base (L3) 등록된 IP 주소 ----> 허용/차단 을 지정

-------------------- : Src.IP Dst.IP

-------- ---------

# 사용 프로토콜 지정이 가능하다.

이름붙은 엑세스 리스트 ---> 표준 / 확장을 선택할 수있다.

다만, 숫자대신 이름을 사용할 수 있다.

----- : ex) ip nat pool

와일드 카드 마스크 ---> Wild -Mask

SM : 255.255.255.0 /24

->W-SM : NOT 게이트가 적용된다.

1111 1111.1111 1111.1111 1111.0000 0000

0000 0000.0000 0000.0000 0000.1111 1111 ---> 0.0.0.255

0613 실습

현재 모두 정상통신, 전체랩을 RIPv2로 세팅하고 W7 (1.1.1.3) 에서 C7(3.1.1.2) 가상호스트 웹서버로 접속이 가능하다.

시나리오1

R1 라우터의 관리자는 3.1.1.0 네트워크의 PC2 의 접근을 제한하고 싶다.

#자신이 관리하는 네트워크 1.1.1.0에 접근을 막고 싶다. (e2/0에서 막아야한다.)

R1 라우터에서의 세팅값

R1 라우터의 s1/1 인터페이스에 inbound 될 때 Host : 3.1.1.3의 IP 주소를 갖는 컴퓨터를 차단하겠다.

1. ACL 리스트 생성 ---> 표준 엑세스 리스트 필요

conf t

access-list 1 deny host 3.1.1.3 (차단)

access-list 1 permit any (모두 허용)

-------------분기형---------------

access-list 1 deny any (묵시적 deny로 자동셋팅) <--- 항상 리스트의 가장 마지막에 등록된다.

#우리가 사용하는 ACL 는 기본적으로 화이트 리스트 기반이다.

--------- : 초대장

===> 묵시적 deny

#sh access-lists

ACL list 1 을 적용

적용 지점 : s1/1

적용 시점 : inbound

conf t

int s1/1

ip access-group 1 in

결과값

#관리자에 의해 통신이 차단되었다.

시나리오2

R1 라우터 관리자는 3.1.1.0 네트워크를 전부 차단하고 싶다.

1. ACL 생성

conf t

access-list 2 deny 3.1.1.0 0.0.0.255 (3.1.1.0 네트워크 전부 차단)

access-list 2 permit any (허용)

int s1/1 (인터페이스 접속)

ip access-group 2 in (in = s1/1 로 들어올때 차단하겠다.)

#결과값

R2 라우터에서의 세팅값

위 시나리오 1번과 같이 동작하게 세팅하시오.

PC2 만 R1 라우터와의 연결되지 않도록 하시오

conf t

access-list 1 deny 3.1.1.3 (3.1.1.3 을 차단하겠다.)

access-list 1 permit any (허용하겠다)

int s1/1

ip access-group 1 out

#결과값

pc2 에서 1.1.1.1 로 통신이 차단 되었다.차단되었다.

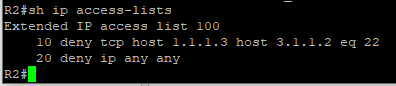

확장 엑세스 리스트 ext-acl

1.1.1.0 ---> PC / W7

3.1.1.0 ---> C7 / PC2 ---> 설치되어 있는 서비스 sshd/ httpd : 정상 동작하고 있다.

W7 (Client)

C7 (Server)

3.1.1.0 / 2.1.1.0 네트워크 관리자 + C7 서버 관리자

C7서버에 1.1.1.0 네트워크의 Win7 접속을 막고 싶다. ---> IP 표준 ACL

------ : ssh 서비스에 국한하여

W7 : 1.1.1.3 : Src.IP

Centos7 : 3.1.1.2 : Dst.IP SSH 서비스만 막는다. 1. 등록가능한 프로토콜인 경우 : 이름

2. TCP/22 번 사용한다.

세팅 위치 : R2 ---> 대상인터페이스 : S1/1 적용시점 : in bound

1. ACL 생성 --->

conf t

access-list 100 deny tcp host 1.1.1.3 host 3.1.1.2 eq 22 (ssh / tcp 22번 포트만 차단한다.)

access-list 100 permit ip any any (모두 허용)

access-list 100 deny ip any any <----- 묵시적 deny

2. ACL적용

conf t

int s1/1

ip access-group 100 in

#결과 ---> 핑도 잘가고 웹서버도 동작한다. ssh는 차단 되었다.

0613 14:00 실습

네트워크 구축 시나리오 (김진혁)

서버 시나리오

WEB / DNS(상민) /

보안 시나리오 짜기 (최성민)

'Network' 카테고리의 다른 글

| RIP (offset-lise / distribute-list) (0) | 2023.06.15 |

|---|---|

| 네트워크 보안 기술(RIP) (0) | 2023.06.14 |

| Routing Protocol RIPv2 (0) | 2023.06.09 |

| Routing Protocol RIP -- RIPv1 (1) | 2023.06.08 |

| Port-Security (0) | 2023.05.19 |